| |

| 提示:打开软件出现不停弹窗问题,请卸载“荣耀电脑管家”软件。

如打开程序Failed to execute script错误,到网盘下载最新版运行,将程序目录下的logging.log内容留言。 |

|

|

|

|

| |

xiao6

|

[539]图片手动上传导入怎么自动分析 |

2025/7/29 9:55:29 |

|

|

用户只需将文件或图片拖入窗口(程序会自动执行【文件及图片

隐写识别】功能)。试下了图片拖不进去,只能点上传传进去,但是手动传进去的不能自动执行分析。

|

|

|

|

|

| |

| |

[回复] 回复人:随波逐流 |

回复时间:2025/7/29 10:58:19 |

| |

|

| |

手动传进去的也应该是可以自动分析的。传进去的应该是文件地址,如果没有自动分析,可能手动执行一次“文件”--【文件及图片隐写识别】。是所有文件都无法拖入还是特定文件无法拖入?新建一个txt文件拖入测试,如果也无法拖入,就有可能是权限问题,如果可以拖入就说明程序没有问题。那就是特定文件的问题,需要上传无法拖入的特定文件给我进行分析 |

|

|

|

|

|

|

|

| |

null

|

[538]请教 |

2025/7/26 9:26:19 |

|

|

想请教一下CTF编码工具里边那个web目录扫描原理是啥,扫描速度那么快 |

|

|

|

|

| |

| |

[回复] 回复人:随波逐流 |

回复时间:2025/7/26 21:24:42 |

| |

|

| |

扫描速度有多种原因:1、多线程处理、2、字典精练、3、网速 |

|

|

|

|

|

|

|

| |

abc

|

[537]题库夸克网盘链接掉了,能不能重新分享一下 |

2025/7/24 10:01:02 |

|

|

题库夸克网盘链接掉了,能不能重新分享一下 |

|

|

|

|

| |

| |

[回复] 回复人:随波逐流 |

回复时间:2025/7/24 17:25:53 |

| |

|

| |

已修复。但网盘无法保存时效。百度分享是链接失效,有时还删除文件。夸克过一段时间就失效。

推荐用城通下载。 |

|

|

|

|

|

|

|

| |

yangohyang

|

[536]栅栏加密 |

2025/7/20 10:28:24 |

|

|

栅栏密码只有解密没有加密 |

|

|

|

|

| |

| |

[回复] 回复人:随波逐流 |

回复时间:2025/7/21 16:36:24 |

| |

|

| |

难道你没有想过删栏的解密也可以是加密吗? |

|

|

|

|

|

|

|

| |

Guiyuan1111

|

[535]rabbit解密 |

2025/7/15 17:39:21 |

|

|

https://blog.csdn.net/ncnfjdjjd/article/details/135752468这个rabbit解密使用咱的网页工具无法解密,但是用别的rabbit的解密工具可以解密出来

点解密,没有输出 |

|

|

|

|

| |

| |

[回复] 回复人:随波逐流 |

回复时间:2025/7/16 19:48:15 |

| |

|

| |

这个都是使用的CryptoJS加解密的,不同的网站可能使用的CryptoJS版本有不同,不同版本加密的只能用同版本解密,低版本无法解密高版本。我的软件用的CryptoJS2.8,他的网站使用的CryptoJS3.0.2,所以无法解密。我已将CryptoJS升级到了CryptoJS3.0.2。可以下载 [随波逐流]CTF编码工具 V6.9Bate 20250716 |

|

|

|

|

|

|

|

| |

Guiyaun1111

|

[534]功能咨询 |

2025/7/15 10:37:28 |

|

|

https://blog.csdn.net/weixin_45770420/article/details/120628143

其中“Stegsolve看看各通道,没有隐藏信息,进行分析数据提取,选中RGB三层的0号位平面,发现504b开头,是zip文件”,这个软件我们编码工具中只收录了最基础的功能“图片StegSolve LSB”建议直接把工具集成进去https://github.com/Giotino/stegsolve/releases。

但是我看到把文件拖入工具后有“

◆图片LSB row信息:

----------------------------------------------------------------------------------------------------

RGB:PK........s..I3.wj,...<!......1UT....MNX.MNXux....

”的检测,不知这是调用了哪个工具,或者说,StegSolve中能够检测出PK文件头,使用的是RGB都是0的通道,但是咱们这个工具为什么能够直接检测出来,是枚举各通道后进行的筛选,还是默认只使用RGB都是0这一通道? |

|

|

|

|

| |

| |

[回复] 回复人:随波逐流 |

回复时间:2025/7/15 12:33:26 |

| |

|

| |

拖入图片到[随波逐流]CTF工具--文件--读取文件为16进制--勾选:FullLSB,LSB数据提取(下拉菜单):ROW;GRB,右键:导出为hex文件(1.zip),解压,拖入[随波逐流]CTF工具,获取flag

这个工具为什么能够直接检测出来?因为这是我写的程序^_^

StegSolve所有功能都有,自行测试

|

|

|

|

|

|

|

|

| |

elsy

|

[533]编码工具打不开 |

2025/7/15 1:13:23 |

|

|

6.0可以正常打开,其他会报code错误,下了最新版6.9bate20250714版,双击后没有反应,看任务栏图标短暂出现了一下然后消失了,日志显示如下

2025-07-15 01:07:03,876 - root - INFO - 程序启动...

2025-07-15 01:07:10,408 - root - INFO - 0、所有库加载完成

2025-07-15 01:07:10,486 - root - INFO - rescode:1

2025-07-15 01:07:10,548 - root - INFO - rescode请求结束

2025-07-15 01:07:10,892 - root - INFO - tk程序启动开始...

2025-07-15 01:07:11,751 - matplotlib.font_manager - INFO - font search path ['C:\\Users\\elsy\\AppData\\Local\\Temp\\_MEI32882\\mpl-data\\fonts\\ttf', 'C:\\Users\\elsy\\AppData\\Local\\Temp\\_MEI32882\\mpl-data\\fonts\\afm', 'C:\\Users\\elsy\\AppData\\Local\\Temp\\_MEI32882\\mpl-data\\fonts\\pdfcorefonts']

2025-07-15 01:07:12,533 - matplotlib.font_manager - INFO - generated new fontManager

2025-07-15 01:07:13,064 - scapy.runtime - WARNING - WinPcap is now deprecated (not maintained). Please use Npcap instead

2025-07-15 01:07:13,111 - scapy.runtime - WARNING - Scapy has detected that your pcap service is not running !

2025-07-15 01:07:13,111 - root - ERROR - [WinError 6] 句柄无效。

|

|

|

|

|

| |

| |

[回复] 回复人:随波逐流 |

回复时间:2025/7/15 11:30:05 |

| |

|

| |

出现这个问题可能原因:1、没有足够的权限,请用管理员权限运行。2、杀毒软件阻挡,请关闭杀毒软件测试。3、显卡驱动问题,更新驱动。

发问题最好提供系统及硬件信息。 |

|

|

|

|

|

|

|

| |

LV36

|

[532]CTF编码工具可考虑新增“想曰” |

2025/7/14 8:16:34 |

|

|

CTF编码工具可考虑新增“想曰”

https://github.com/fzxx/XiangYue

https://xyue.515188.xyz/ |

|

|

|

|

| |

| |

[回复] 回复人:随波逐流 |

回复时间:2025/7/14 20:57:33 |

| |

|

| |

哈哈^_^,今天刚看到风大的想曰,只有JS,研究了一下开源代码,写了个python解码程序,就把它加上了,晚上就看到这个留言。

夸克网盘下载

[随波逐流]CTF编码工具 V6.9Bate 20250714--字密3--想曰解码

或者 一键解码 也行

|

|

|

|

|

|

|

|

| |

老菜鸟

|

[531]行置换68版本计算错误,67版本计算成功 |

2025/7/12 0:01:35 |

|

|

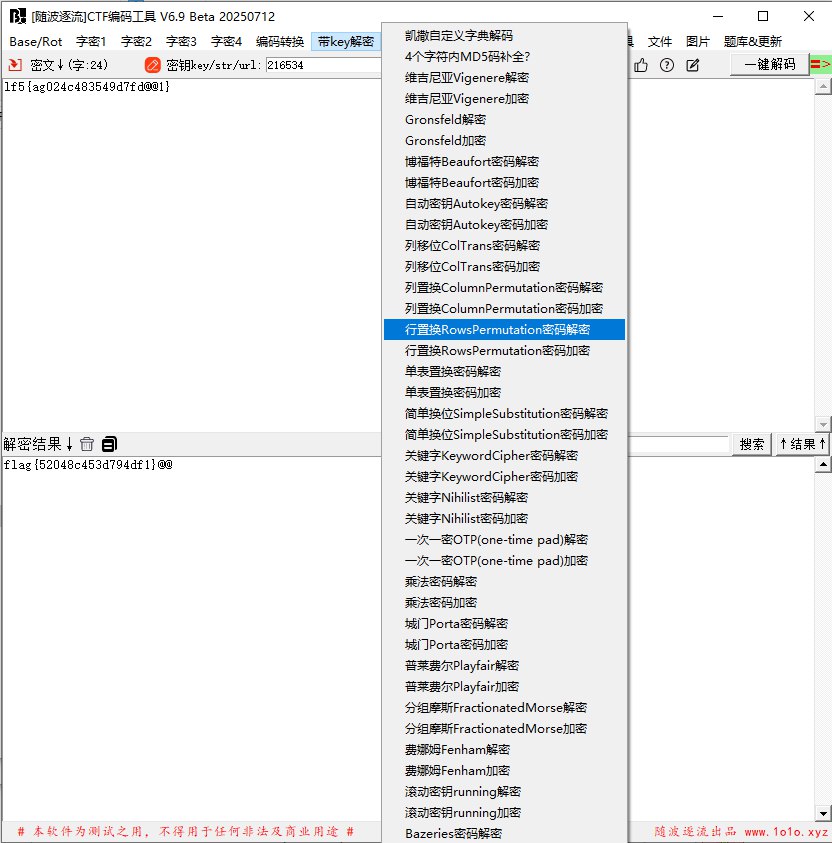

没法发图,密文:lf5{ag024c483549d7fd@@1},key:216534,用6.7可以行置换揭秘出结果,flag{52048c453d794df1}@@,但是6.8版本出的是gffllaa8{{5575533dd}9944 |

|

|

|

|

| |

| |

[回复] 回复人:随波逐流 |

回复时间:2025/7/12 19:52:33 |

| |

|

| |

无论那一版结果都是flag{52048c453d794df1}@@,请注意选择解码菜单

|

|

|

|

|

|

|

|

| |

11

|

[530]下载后打开报错 |

2025/7/11 21:26:40 |

|

|

2025-07-11 21:25:12,598 - root - INFO - 程序启动...

2025-07-11 21:25:15,912 - root - INFO - 0、所有库加载完成

2025-07-11 21:25:16,052 - root - INFO - rescode:1

2025-07-11 21:25:16,119 - root - INFO - rescode请求结束

2025-07-11 21:25:16,291 - root - INFO - tk程序启动开始...

2025-07-11 21:25:16,701 - matplotlib.font_manager - INFO - font search path ['C:\\Users\\苏生\\AppData\\Local\\Temp\\_MEI176042\\mpl-data\\fonts\\ttf', 'C:\\Users\\苏生\\AppData\\Local\\Temp\\_MEI176042\\mpl-data\\fonts\\afm', 'C:\\Users\\苏生\\AppData\\Local\\Temp\\_MEI176042\\mpl-data\\fonts\\pdfcorefonts']

2025-07-11 21:25:16,921 - matplotlib.font_manager - INFO - Could not open font file C:\Windows\Fonts\mstmc.ttf

2025-07-11 21:25:17,743 - matplotlib.font_manager - INFO - generated new fontManager

2025-07-11 21:25:17,978 - scapy.runtime - WARNING - WinPcap is now deprecated (not maintained). Please use Npcap instead

2025-07-11 21:25:18,009 - scapy.runtime - WARNING - Scapy has detected that your pcap service is not running !

|

|

|

|

|

| |

| |

[回复] 回复人:随波逐流 |

回复时间:2025/7/12 20:25:33 |

| |

|

| |

请下载:[随波逐流]CTF编码工具 V6.9Bate 20250712,如还有问题,继续回复logging.log信息 |

|

|

|

|

|